2.7.7. Configuración IPsec red-a-red

IPsec también puede ser configurado para conectar totalmente a una red (como por ejemplo una

LAN o

WAN) con otra red remota utilizando una conexión de tipo red-a-red. Este tipo de conexión requiere la configuración de enrutadores

IPsec en cada lado de las redes que se quieren conectar para hacer el proceso transparente y enrutar información de un nodo en una

LAN, hacia un nodo en una

LAN remota.

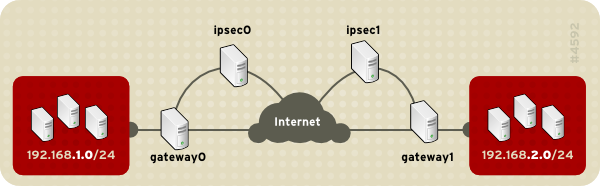

Figura 2.11, “Una conexión pot túnel IPsec de tipo red-a-red” muestra un túnel de conexión

IPsec de tipo red-a-red.

El siguiente diagrama muestra dos

LANs diferentes separadas por Internet. Estas

LANs utilizan enrutadores

IPsec para autenticar e iniciar una conexión utilizando un túnel seguro a través de Internet. Los paquetes en tránsito entre estas dos

LANs que sean interceptados, necesitarían un método de decriptado de tipo fuerza bruta para poder atravesar la protección que poseen. El proceso de comunicación de un nodo en el rango IP 192.168.1.0/24, con otro del rango IP 192.168.1.0/24 es completamente transparente a los nodos, al igual que el proceso, encriptado, decriptado, y enrutado de los paquetes

IPsec, es completamente manipulado por el enrutador

IPsec.

2.7.7.1. Conexión red-a-red (VPN)

Una conexión

IPsec de tipo red-a-red utiliza dos enrutadores

IPsec, uno para cada red, a través de los cuales es enrutado el tráfico de red para las subredes privadas.

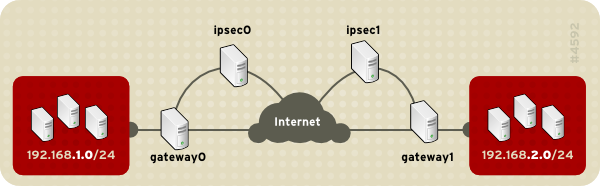

Por ejemplo, como se muestra en la

Figura 2.12, “IPsec red-a-red”, si la red privada 192.168.1.0/24 envía tráfico hacia la red privada 192.168.2.0/24, los paquetes van a través de la puerta-de-enlace-0, al ipsec0, a través de internet, hacia ipsec1,a la puerta-de-enlace-1, y hacia la subred 192.168.2.0/24

Los enrutadores

IPsec necesitan direcciones IP públicas capaces de recibir paquetes, y un segundo dispositivo Ethernet conectado a sus respectivas redes privadas. El tráfico sólo viaja a través de un enrutador

IPsec si su destinatario es otro enrutador

IPsec con el cual ha establecido una conexión encriptada.

Opciones alternativas para la configuración de red pueden establecer un cortafuegos entre Internet y cada enrutador IP, y un cortafuegos de intranet entre el enrutador

IPsec y la puerta de enlace de la subred. En enrutador

IPsec y la puerta de enlace para la subred puede ser un sistema con dos dispositivos Ethernet: uno con una dirección IP pública que actúa como un enrutador

IPsec; y otro con una dirección Ip privada que actúa como la puerta de enlace para la subred privada. Cada enrutador

IPsec puede utilizar la puerta de enlace para sus redes privadas, o una puerta de enlace pública para enviar los paquetes al otro enrutador

IPsec.

Utilice el siguiente procedimiento para configurar una conexión

IPsec de tipo red-a-red:

En una terminal, ingrese system-config-network para iniciar la Herramienta de administración de red.

En la pestaña de

IPsec, haga clic en

Nuevo para iniciar el asistente de configuración de

IPsec.

Haga clic en

Siguiente para empezar a configurar una conexión

IPsec de tipp red-a-red.

Ingrese un nombre de usuario único para la conexión, por ejemplo, ipsec0. Si lo necesita, tilde la casilla para que automáticamente se active la conexión cuando se inicie el equipo. Haga clic en Siguiente para continuar.

Seleccione Encriptado de red a red (VPN) como el tipo de conexión, y luego haga clic en Siguiente.

Seleccione el tipo de método de encriptado a utilizarse: manual o automático.

Si selecciona encriptado manual, deberá indicar más adelante una clave de encriptado. Si selecciona encriptado automático, el demonio racoon se encarga de administrar la clave del encriptado. El paquete ipsec-tools debe estar instalado si quiere utilizar la encriptación automática.

Haga clic en Siguiente para continuar.

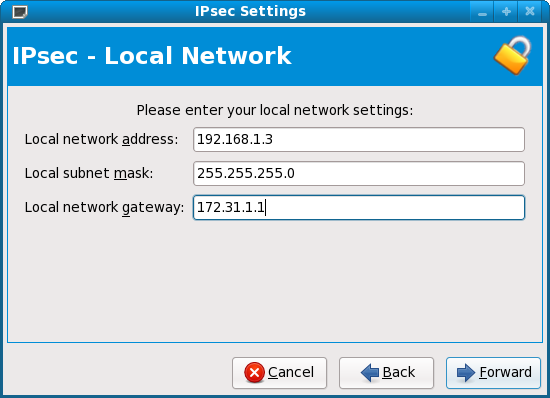

En la página Red local, ingrese la siguiente información:

Haga clic en Siguiente para continuar.

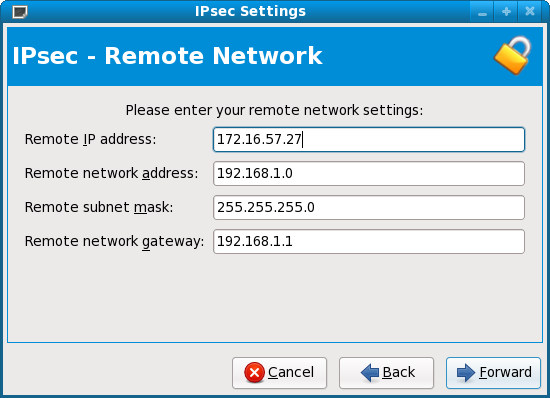

En la página de Red remota, ingrese la siguiente información:

Remote IP Address — La dirección IP pública capaz de recibir tráfico del enrutador

IPsec para la

otra red privada. En nuestro ejemplo, para ipsec0, ingrese la dirección IP pública capaz de recibir tráfico de upsec1, y viceversa.

Remote Network Address — La dirección de red de la subred privada detrás del

otro enrutador

IPsec. En nuestro ejemplo, ingrese

192.168.1.0 si está configurando ipsec1, e ingrese

192.168.2.0 si está configurando ipsec0.

Remote Subnet Mask — La máscara de subred de la dirección IP remota.

Remote Network Gateway — La dirección Ip de la puerta de enlace para la dirección de red remota.

Si en la etapa

6 se ha seleccionado encriptado manual, especifique la clave de encriptado a usarse o haga clic en

Generar para crear una.

Especifique una clave de autenticación o haga clic en Generar para crear una. Esta clave puede ser cualquier combinación de números y letras.

Haga clic en Siguiente para continuar.

Verifique la información en la página IPsec — Resumen, y luego haga clic en el botón Aplicar.

Seleccione => para guardar la configuración.

Seleccione la conexión

IPsec de la lista, y luego haga clic en

Activar para activar la conexión.

Habilitando reenvío IP:

Edite el archivo /etc/sysctl.conf y establezca net.ipv4.ip_forward a 1.

Use el siguiente comando para habilitar los cambios:

[root@myServer ~]# /sbin/sysctl -p /etc/sysctl.conf

El programa de red para activar la conexión

IPsec automáticamente crea rutas de red para enviar paquetes a través del enrutador

IPsec, si es necesario.